- Soluciones

- / Twilight Cyber

Solución de ciber-inteligencia para credenciales

Twilight Cyber

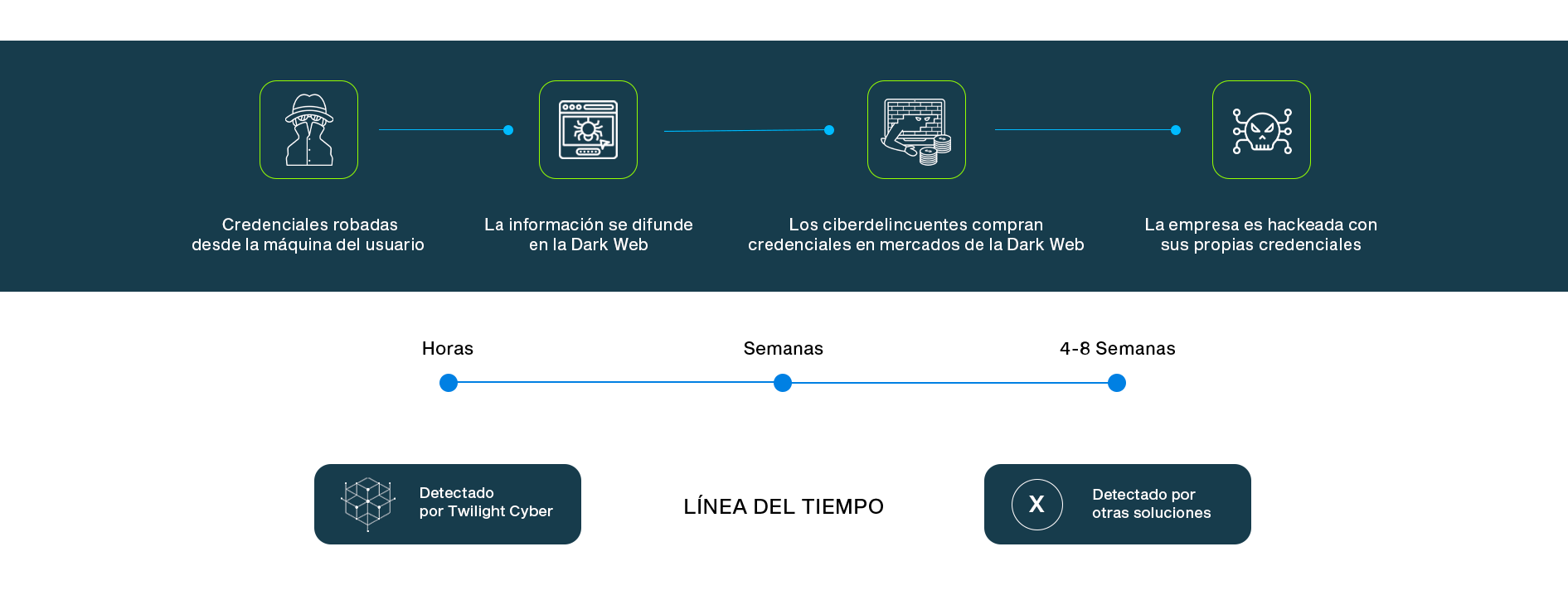

Detecta si las credenciales de tus colaboradores y clientes han sido comprometidas en la Dark Web en tiempo real, a diferencia de otras tecnologías que lo hacen entre 4 y 8 semanas.

Dispositivos comprometidos

Máquinas infectadas cada mes.

Accesos expuestos

Credenciales filtradas detectadas al mes.

Eficiencia

Reducción de tiempo en el análisis forense de brechas.

Twilight Cyber

-

Twilight Cyber ofrece una detección avanzada en tiempo real de brechas en máquinas y filtraciones de credenciales, monitoreando la dark web para localizar riesgos en las primeras horas tras el incidente.

Esto permite actuar de inmediato, neutralizando el uso de credenciales comprometidas y protegiendo los activos de la empresa antes de que puedan ser explotados en ataques como ransomware o filtraciones de datos, una capacidad clave que mejora significativamente la seguridad y la respuesta ante incidentes en comparación con las soluciones tradicionales.

Detección – Twilight Cyber

Ventajas para las organizaciones

Evita amenazas desconocidas y sofisticadas

La solución de Deceptive Bytes emplea técnicas similares a las del malware, creando un entorno engañoso en el endpoint, lo que hace que al menos el 98% del malware sea ineficaz al intentar atacar el sistema sin ser identificado previamente.

Previene daños a datos y activos

Asegura que no se pierdan ni corrompan datos o activos en la organización. Además, funciona en modo usuario, garantizando que no haya tiempo de inactividad en el endpoint, incluso ante parches defectuosos.

Reduce la carga operativa

Es fácil de operar sin necesidad de especialistas, permitiendo que los equipos de seguridad y TI se enfoquen en otras áreas. La prevención de ataques reduce el tiempo dedicado a la investigación de incidentes y la restauración de sistemas, garantizando la continuidad del negocio.

Reduce el riesgo reputacional

Proteger la integridad de las empresas implica prevenir la propagación de malware en endpoints, el robo de información confidencial y la manipulación de datos, evitando afectaciones a la reputación.

Ventajas para CISO's & IT Managers

Automatiza las respuestas contra el malware

Neutraliza automáticamente las operaciones de malware en el endpoint sin necesidad de configuración constante ni carga adicional para el equipo de seguridad o TI, previniendo ataques en segundos.

Adaptable a los cambios en los entornos de IT

Se adapta rápidamente a cambios en entornos de IT sin la necesidad de reconfigurar o reconstruir toda la implementación.

Reduce alertas y falsos positivos

Ofrece alertas precisas que reducen la fatiga del equipo de seguridad o IT al manejar otras herramientas, disminuyendo el tiempo dedicado a falsas alarmas.

Opera en entornos sin parches y/o vulnerables

Dado que la solución crea información engañosa en el endpoint y modifica el comportamiento del malware en tiempo real, frustrando ataques en entornos sin parches o con vulnerabilidades abiertas.

Ventajas para nivel-C

Mejora la productividad de los empleados

Deceptive Bytes, al ser ligera y consumir pocos recursos, permite a los empleados trabajar sin interrupciones, a diferencia de herramientas tradicionales como AV y EDR.

Reduce costos operativos y recursos

Al integrarse con Windows Defender y Windows Firewall, la solución aprovecha las herramientas de seguridad integradas sin costos adicionales, eliminando la necesidad de herramientas antiguas e ineficaces.

Protege a los empleados que trabajan de forma remota

Protege a los empleados que trabajan de forma remota: La solución protege a los empleados que trabajan fuera de la red organizacional sin necesidad de actualizaciones constantes, asegurándolos incluso en conexiones desde redes o dispositivos que no son seguro.

Ventajas para los MSP's & MSSP's

Mejora la resiliencia de los clientes

Al enfocarte en la prevención en lugar de la detección, fortaleces la resiliencia de tus clientes, ya que los ataques de malware se vuelven ineficaces.

Gestiona múltiples clientes con un único servidor

Esto permite a los MSP´s y MSSP´s ahorrar tiempo, recursos y reducir la carga operativa.

Cambia de la detección de amenazas a la prevención proactiva

Usando Deceptive Bytes, los MSP´s y MSSP´s pueden cambiar su enfoque de detección a prevención, liberando tiempo de sus equipos de seguridad para centrarse en la seguridad de la red de sus clientes.

Enfócate en otras amenazas/riesgos de los clientes

Al proporcionar una solución de prevención para endpoints, los MSP´s y MSSP´s optimizan tiempo y recursos, abordando eficazmente otras amenazas que enfrentan las organizaciones.

Diferenciadores Twilight Cyber

Identificación de filtraciones en la web, nube, cadena de suministro y dominios de socios.

Apagado de Máquinas comprometidas de inmediato, implementando medidas de seguridad adicionales.

Detección y alertas en tiempo real para actuar de forma inmediata ante filtraciones.

Monitoreo continuo para identificar brechas de seguridad y fortalecer la postura de seguridad.

TWILIGHT CYBER | SOLUCIONES

One step ahead

-

Protección de Activos

Detecta credenciales comprometidas al instante. El monitoreo de Twilight en tiempo real de la dark web te ayuda a evitar accesos no autorizados, fugas de datos y pérdidas financieras.

Si una máquina es comprometida, te avisamos en pocas horas para que puedas contener la amenaza de inmediato.

-

Prevención de Secuestro de Cuentas (ATO)

Asegura la autenticación de credenciales en cada inicio de sesión y detecta al instante máquinas o credenciales comprometidas.

Su sistema T-ATOP actualiza la información cada hora, mucho más rápido que las plataformas tradicionales, lo que te permite actuar antes de que se convierta en un problema.

-

Protección de Socios y Cadena de Suministro

Una falla de seguridad en un proveedor puede poner en riesgo tu negocio. Twilight Cyber identifica las credenciales vulnerables de tus socios en tiempo real, protegiendo tu organización de los riesgos de la cadena de suministro.

-

Protección de Redes OT e Infraestructura Crítica

Aunque las redes OT no están conectadas al exterior, pueden ser vulnerables. Twilight Cyber detecta credenciales comprometidas, máquinas con acceso en tiempo real, manteniendo la integridad de tu infraestructura.